Směrování I.

Pro manipulaci se směrovací tabulkou slouží následující příkazy.

# výpis routovací tabulky

ip route

# nebo

route

# manipulace s routovací tabulkou (pomocí route)

route add [-net|-host] <destination> [gw <gateway>] [dev <interface>]

route del [-net|-host] <destination>

# příklady

route add default gw 10.0.2.2 # nastavení výchozí brány

route add 192.168.1.100 dev enp0s3 # přímé směrování do enp0s3

route del default # smazání výchozí cesty

# výchozí bránu lze nastavit v /etc/network/interfaces

Pokud má systém umožňovat směrování, je třeba nejprve povolit forwardování paketů. To se na OS Linux provádí například pomocí následujícího příkazu.

# zapnutí směrování (0 pro vypnutí)

echo 1 > /proc/sys/net/ipv4/ip_forward

Manipulace se NAT tabulkou se v OS Linux provádí pomocí následujících příkazů.

# automatická síťová maškaráda

iptables -t nat -A POSTROUTING -o enp0s3 -j MASQUERADE

# síťová maškaráda s uvedeným zdrojem

iptables -t nat -A POSTROUTING -o enp0s3 -s 192.168.2.0/24 -j MASQUERADE

# source NAT (SNAT)

iptables -t nat -A POSTROUTING -o enp0s3 -s 192.168.2.0/24 -j SNAT --to-source 192.168.1.1

# destination NAT (DNAT)

# výpis NAT

iptables -L -v -n -t nat

# iptables slouží pro manipulaci s firewallem (nahrazen nftables)

# iptable provádí překlad do nftables

# instalace nft nástroje

aptitude install nftables

# SNAT

nft add table nat

nft add rule nat postrouting ip saddr 192.168.2.0/24 oif enp0s3 snat 192.168.1.1

Manipulace s NAT tabulkou na Route OS se provádí pomocí následujících příkazů.

# výpis

ip firewall nat print

# automatická síťová maškaráda

ip firewall nat add chain=srcnat action=masquerade out-interface=ether1

# síťová maškaráda s uvedeným zdrojem

ip firewall nat add chain=srcnat action=masquerade src-address=192.168.2.0/24 out-interface=ether1

# source NAT (SNAT, adresy v lokální síti se překládájí na adresy ve venkovní síti)

ip firewall nat add chain=srcnat action=src-nat src-address=192.168.2.0/24 to-addresses=192.168.1.1 out-interface=ether1

# adresa odesílatele (ze sítě 192.168.2.0/24) je změněna na adresu 192.168.1.1

# destination NAT (DNAT, adresy z venkovní sítě se překládají na adresy ve vnitřní síti)

ip firewall nat add chain=dstnat action=dst-nat dst-address=192.168.1.1 to-addresses=192.168.2.101 in-interface=ether1

# data poslaná z venkovní sítě na 192.168.1.1 jsou předána do vnitřní sítě na 192.168.2.101

# test např. pomocí ssh 192.168.1.1 (dojde k připojení na 192.168.2.101)

# nástroje

tool traceroute

system ssh

Zadání (cvičení 7)

-

úkol 1

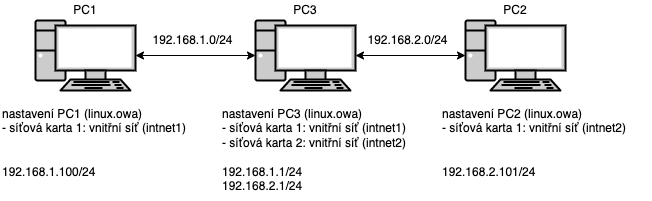

Vytvořte tři kopie virtuálního stroje

linux.ova(PC1,PC2aPC3). Stroje propojte a nastavte dle obrázku níže.

Na

PC3nastavte routovací tabulku tak, aby bylyPC1aPC2propojeny pouze pomocí přímého směrování (položka destination ve směrovací tabulce nesmí být adresa sítě). -

úkol 2

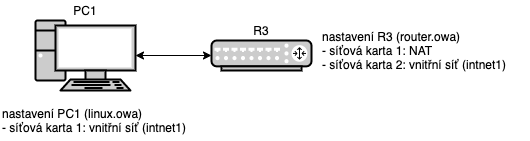

Vytvořte kopii virtuálního stroje

router.ova(R3) a kopii virtuálního strojelinux.ova(PC1). Stroje propojte dle obrázku níže.

Na

PC1zrovozněte Internet (ten je dostupný naR3skrze rozhraní ether1). Otestujte, že lze provést (naPC1)pingna IP adresu v Internetu např.158.194.80.13(phoenix.inf.upol.cz). Překlad doménového jména na IP adresu nemusí být funkční. -

úkol 3

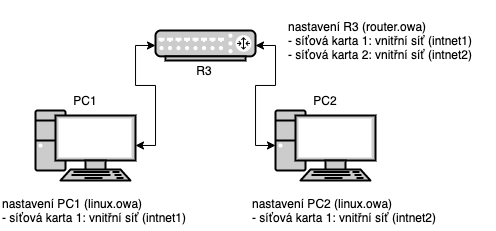

Vytvořte kopii virtuálního stroje

router.ova(R3) a dvě kopie virtuálního strojelinux.ova(PC1aPC2). Stroje propojte dle obrázku níže.

PC1připojte do venkovní (internetové) sítě10.10.0.0/16aPC2do lokální (intranetové) sítě192.168.88.0/24. Zajistěte přístup kPC2z venkovní sítě.